●マイクロセグメンテーションが求められる背景

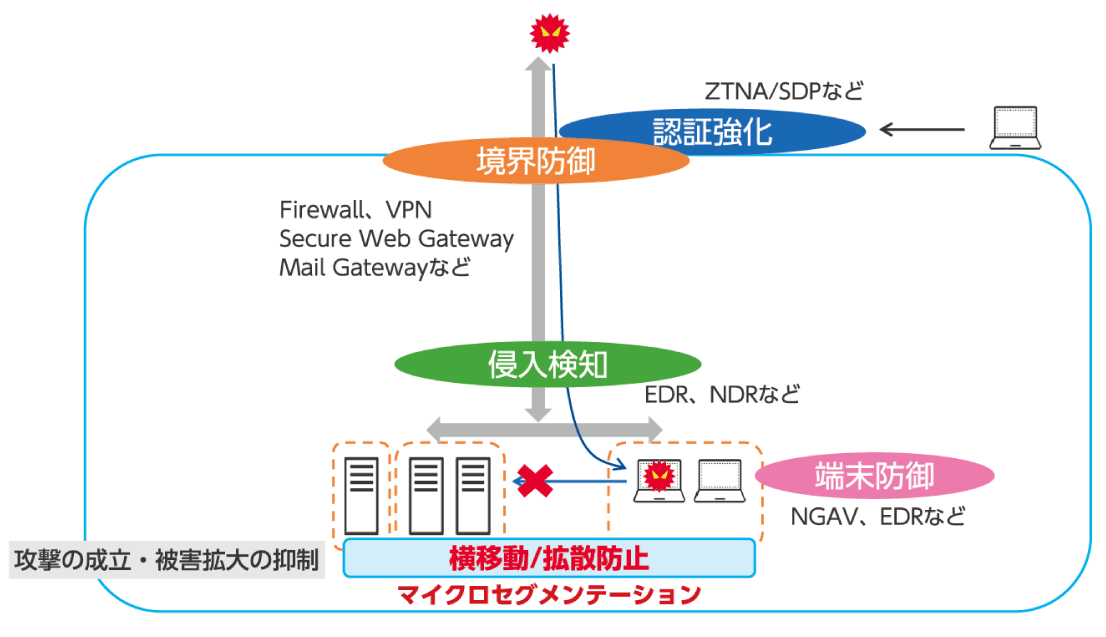

国内においてもランサムウェア攻撃による被害事例は相次いでおり対策の強化が急務です。脆弱性を衝いたゼロデイ攻撃や標的型メールなどによる認証情報の漏洩など、境界防御や侵入検知、認証強化等の対策を厳格に行っていても、マルウェアの侵入を完全に防ぐことが難しくなっています。

マルウェアが一度社内に入ってしまうと、社内での通信制限は厳格でない場合が多く、マルウェアが拡散し被害の拡大につながっています。そうなると、影響範囲の特定や被害の封じ込めが困難な状況となります。そこで万が一マルウェアの侵入を許してしまった場合に備え、あらかじめ拡散することを想定した「横移動しにくいネットワーク」づくりの必要性が高まっています。

| IPA10大脅威2024「組織」向け | 選出履歴 | |

|---|---|---|

| 1 | ランサムウェアによる被害 | 9年連続9回目 |

| 2 | サプライチェーンの弱点を悪用した攻撃 | 6年連続6回目 |

| 3 | 内部不正による情報漏えい等の被害 | 9年連続9回目 |

| 4 | 標準型攻撃による機密情報の搾取 | 9年連続9回目 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 3年連続3回目 |

| 6 | 不注意による情報漏えい等の被害 | 6年連続7回目 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 | 4年連続7回目 |

| 8 | ビジネスメール詐欺による金銭被害 | 7年連続7回目 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 4年連続4回目 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) | 2年連続4回目 |

●マイクロセグメンテーションとは

マイクロセグメンテーションとは、保護対象をより細かくグループ化し、通信できる範囲を限定することでセキュリティを高める手法です。特に、組織内に侵入したマルウェアの拡散を防ぐために、ラテラルムーブメント(横移動)の制限に効果があります。

通信できる範囲を限定することで、「データセンタ/IaaS内部」・「エンドポイント間」などでの脅威の拡散を防止します。

また、マイクロセグメンテーションはゼロトラストの主要原則の一つであり、国内外の法令やガイドラインにおいても、ゼロトラストモデルに従ったネットワークのセグメント化(マイクロセグメンテーション)が求められるようになってきています。

●マイクロセグメンテーションを実現するソリューション

マイクロセグメンテーションソリューションは、主にエージェントをサーバやエンドポイント等の各保護対象に導入し、それらを一元的なポリシーにより制御します。

「可視化」「ラベリング」「制御」の機能があり、様々なOSに対応し、オンプレミスとクラウドのハイブリッド環境においてもネットワーク環境に依存することなく、制御が可能です。

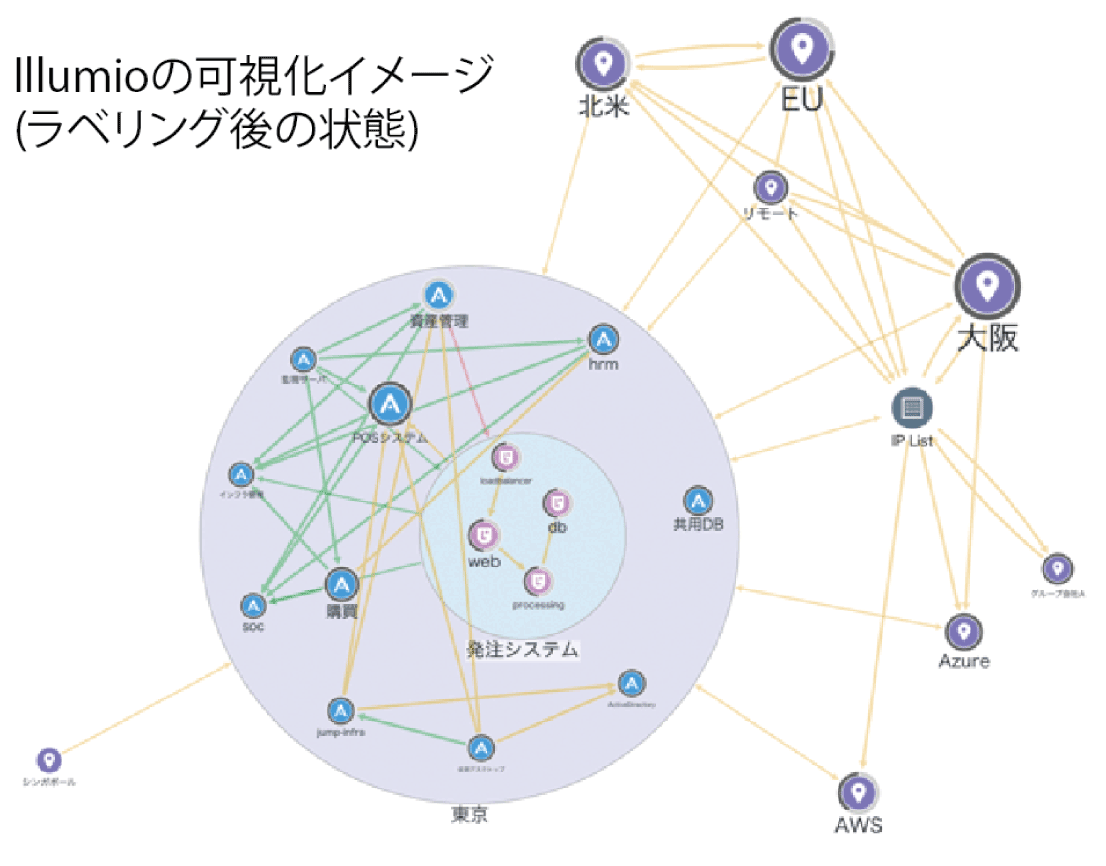

可視化

各アプリケーションがどのように通信しているのかを可視化できます。API連携によりAWS/Azure等のクラウドとはエージェントレスで通信を可視化できます。

ラベリング

可視化された各保護対象を「役割」「環境」「アプリケーション」など様々な単位でラベリングできます。AIによる自動的なラベリングが可能なソリューションもあります。

制御

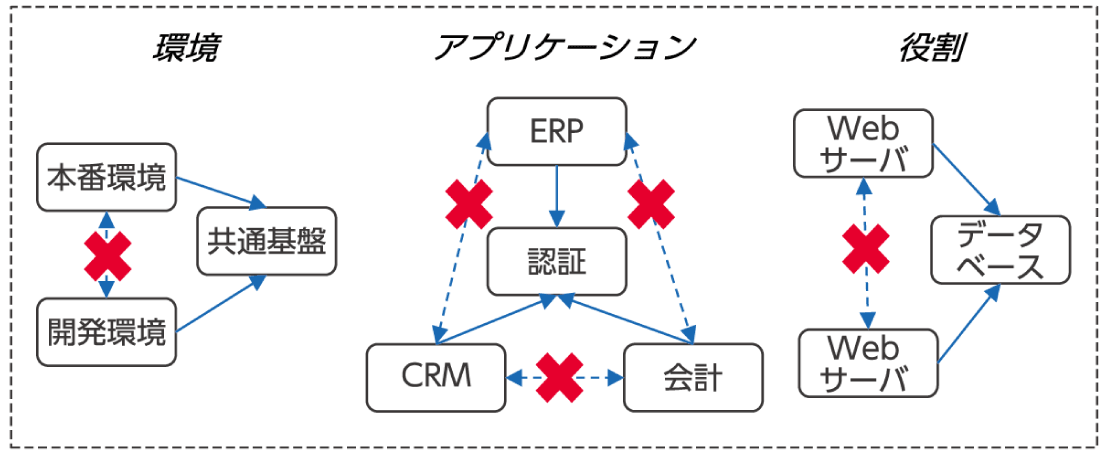

ラベリングでグループ化された単位でアクセス制御します。

制御例)

- 開発環境は本番環境と通信させない

- 各システムは認証システムへ通信させるが各システム間は通信させない

- WEBサーバはデータベース通信させるが各WEBサーバ間は通信させない

マイクロセグメンテーションソリューションの導入により、以下の効果が期待できます。

①インシデント発生時のラテラルムーブメントの抑止、被害範囲の局所化

②サーバ間通信フローの可視化による必要通信の把握および通信制御

③アプリケーション単位のグループ化による一貫したポリシー運用

当社ではお客様環境のゼロトラストの推進、さらには総合的なサイバーセキュリティ強化対策として、マイクロセグメンテーションについてもご提案、PoC、導入支援を行わせて頂きます。