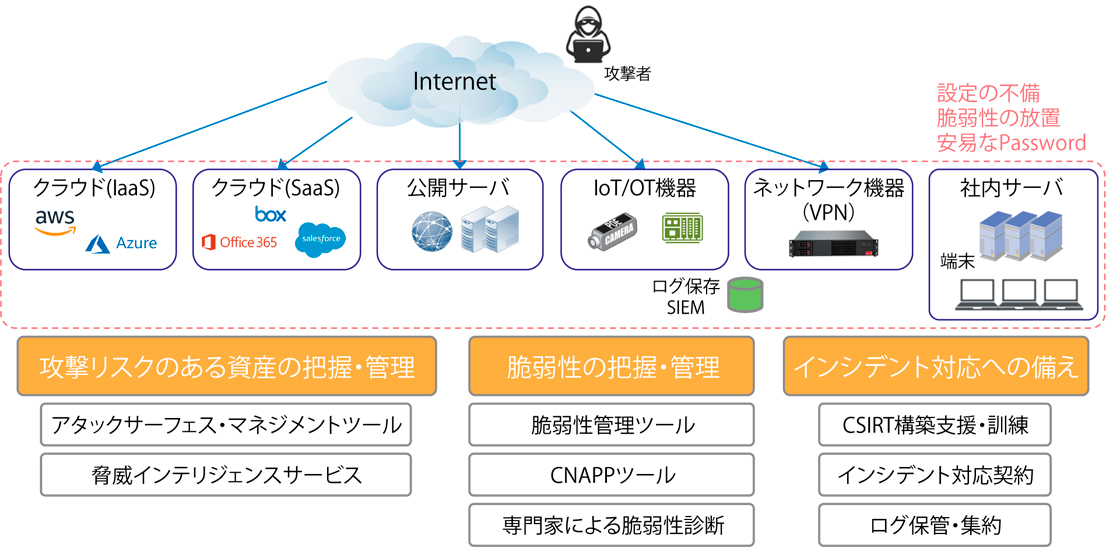

本年初めに毎年恒例のIPA情報セキュリティ10大脅威が発表されました。引き続き外部からの不正侵入によるランサムウェア被害や情報窃取に関連するものが多く選出されました。実際にランサムウェアや情報窃取による被害は非常に多く報道されています。また昨年末から本年4月にかけて、多くの企業で利用されているVPN装置やFirewallにおいて危険度の高い脆弱性が公表され、その修正プログラムが公開されるまでの期間に脆弱性を悪用した攻撃を受ける被害が多く発生しました。このように情報セキュリティに関するリスクは常に存在し、各企業は防御を固める必要があるとともに、被害にあった際、迅速に対応を行うことが求められています。

当社ではこのような状況の中、お客様の情報セキュリティ強化・運用をご支援できるよう次のようなソリューションをご紹介させて頂いております。

攻撃リスクのある資産の把握・管理

警視庁が半年ごとに発表しているレポート「サイバー空間をめぐる脅威の情勢等について」によるとランサムウェア被害の感染経路のうち70 ~ 80%が社内へのリモートアクセスの為のVPN装置やリモートデスクトップであると報告されています。攻撃者にリモートアクセスで社内ネットワークへ接続されてしまうと、遠隔で自由に操作できるようになり被害が拡大する傾向にあります。

特に大きな被害が報告された医療機関や製造業のケースでは、ネットワークが接続されている協力会社や工場、海外拠点のリモート接続経由で侵入されたものが多く、企業グループ全体として攻撃される可能性のある資産を把握、管理しセキュリティレベルを維持していく必要があります。一方でDXの進展に伴いインターネットに接続される資産は急速に増加しており、それらをタイムリーかつ適切に管理することは難しいため、ツールを用いた資産の把握・管理についてご提案しております。

・アタックサーフェス・マネジメントツール

警視庁が半年ごとに発表しているレポート「サイバー空間をめぐる脅威の情勢等について」によるとランサムウェア被害の感染経路のうち70 ~ 80%が社内へのリモートアクセスの為のVPN装置やリモートデスクトップであると報告されています。攻撃者にリモートアクセスで社内ネットワークへ接続されてしまうと、遠隔で自由に操作できるようになり被害が拡大する傾向にあります。

特に大きな被害が報告された医療機関や製造業のケースでは、ネットワークが接続されている協力会社や工場、海外拠点のリモート接続経由で侵入されたものが多く、企業グループ全体として攻撃される可能性のある資産を把握、管理しセキュリティレベルを維持していく必要があります。一方でDXの進展に伴いインターネットに接続される資産は急速に増加しており、それらをタイムリーかつ適切に管理することは難しいため、ツールを用いた資産の把握・管理についてご提案しております。

・脅威インテリジェンスサービス

ダークウェブ、ディープウェブという領域を監視し、攻撃者がやり取りする情報の中に自組織のものが含まれていないか検索するサービスが提供されています。

このサービスで、攻撃者にターゲットとされている資産やメールアドレス、漏洩しているID/パスワード、企業のWebサイトに似せた悪意のあるサイトのような情報が検出されることがあります。

脆弱性の把握・管理

日々多くの脆弱性が報告されています。当社では導入させて頂いた製品に関する脆弱性情報を収集し、危険性の高いものについては、アナウンスをさせて頂く活動を行っておりますが、それ以外の製品の脆弱性についても把握し対処する必要があります。

インターネットに接続している資産はもちろんのこと、社内に存在する各種サーバや端末、その他機器で稼働しているソフトウェアに脆弱性が存在すると、攻撃進行の足掛かりとして利用されてしまいます。

脆弱性の対応には、利用しているシステム、ソフトウェア、モジュールのバージョン、及びそれらの設定状況を把握する必要があります。数多くの資産の中に対象となる脆弱性が存在しているかどうかをタイムリーかつ適切に判断することは困難であり、ツールを用いて内在しているリスクを可視化し対処を行うことをご提案しております。

・脆弱性管理ツール

社内外のネットワーク上の資産をスキャンし、脆弱性を検出し、対処すべき内容を一覧表示します。多くの脆弱性が発見されるケースが多く、優先順位をつけて対応していく運用が重要になります。

・CNAPPツール

AWSやAzure等のクラウド環境について、設定の不備や脆弱性を検出します。クラウドサービス側で提供している機能やサードパーティが提供するCNAPPソリューションを活用します。

・専門家による脆弱性診断

WebアプリケーションやAPIにはツールによる診断だけでは見つからない脆弱性が存在することがあります。

セキュリティ専門家による診断を受けて、脆弱性を把握し対処を行うことをご提案しております。

インシデント対応への備え

どんなに対策を行っていても、脆弱性の修正プログラム公開前や、IDを乗っ取られて侵入された場合は攻撃を防ぐことは困難です。万一攻撃を受けた場合は、検知、影響の確認、深刻度の判定、関係者への連絡、拡大の防止、詳細解析、侵害の根絶と対応を速やかに進める必要がありますが、そのためにはこれらの対応に備えて準備をしておくことが重要です。

・CSIRT構築支援・訓練

攻撃を受けインシデントが発生した際の対応について、体制面やフロー、対応手順を事前に整備します。実際にインシデントが発生したことを想定した机上訓練を行い、策定した対応が機能するかどうか確認し、改善します。

・インシデント対応契約

インシデントの影響範囲、深刻度、原因の把握の為に、フォレンジック(詳細な情報収集と分析)を行う専門会社に調査を委託することが考えられますが、即時対応が可能なように事前にサービスの契約を締結しておくことをお勧めしております。

・ログの保管・集約

インシデント対応の各プロセスにおいて、Firewallやプロキシ等の通信ログ、サーバ・端末の各種ログ、セキュリティツールのログ等の解析が必要となります。これらのログを一定期間保管し、改ざん、削除されないよう保全する必要がありますが、ログが残っていないようなケースも見受けられます。ログサーバ、SIEM等へのログ集約をご提案しております。

今回ご紹介させて頂いた各種ソリューションについては、様々な製品・サービスが提供されています。当社では、各ソリューションの情報を収集し、機能面・運用面の特徴を把握したうえでお客様のニーズにあったご提案を行い、お客様のセキュリティ強化のお手伝いができるよう取り組んで参ります。