2020年ごろからランサムウェアが猛威を振い、2021年に被害にあった企業は前年の3倍に達しています。被害にあった企業の77%がウイルス対策ソフトで検知できず、51%がデータの復元が出来ないという調査結果もあります。最近のランサムウェア攻撃は、組織化、ビジネス化され、RaaS(Ransomware as a Service)とも呼ばれています。RaaSでは企業への侵入経路の情報が売買され、脅迫から身代金回収を指導するサービスも登場しています。

ランサムウェア攻撃は段階的であり、データを暗号化する事前準備として、数週間かけて様々なシステムを調査、権限を奪取し、データを搾取します。その後、PCやサーバのデータを暗号化し、身代金を支払わないとデータを復号しないだけでなくデータを公開するという二重の脅迫を行います。事前準備では、コマンドによるファイルレス操作やWindows正規の手順を利用することが多く、通常のウイルス対策ソフトでは検知できないケースが多々あります。さらに、ウイルス対策ソフト自体を無効化するなど、検知の回避方法は日々進化しています。このような高度化するサイバー攻撃をウイルス対策ソフトだけで完全に防御するのは難しい状況です。

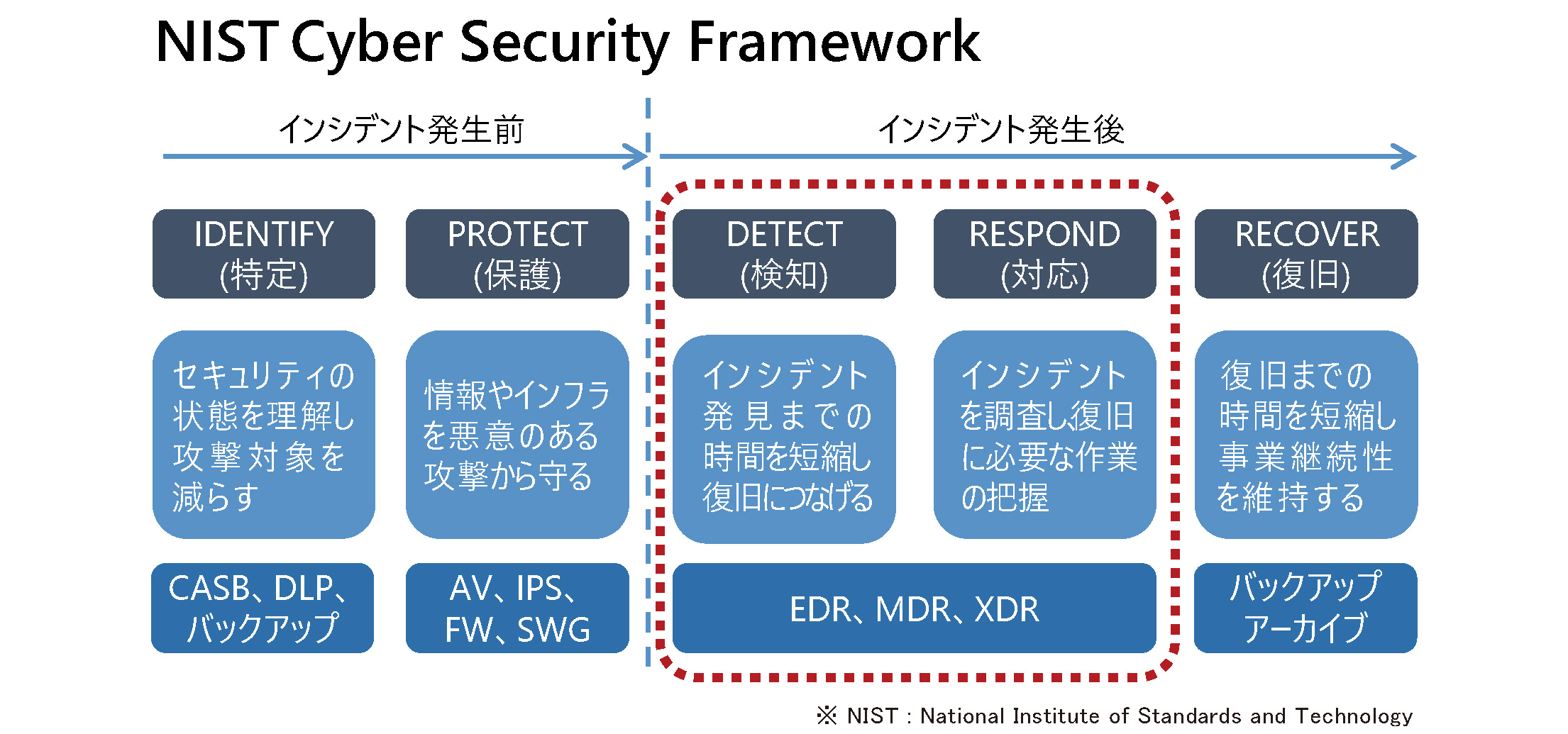

ランサムウェア攻撃への対応は、万が一侵入されたあと、攻撃者のコマンド操作などの行動を検知し、SOCの専門のアナリストによる分析を行い、いかに事前準備の早い段階で対処するかが、被害を最小限に食い止めるために重要になります。そこで活躍するのがEDR(Endpoint Detectionand Response)です。EDRは、Endpointで、侵入されたあとのDetection( 検知) を行い、Response( 対応) するためのソリューションです。