年頭のご挨拶

代表取締役社長 谷本 收

2025年の新春を迎え、平素の格別のご厚情、ご支援に深く感謝申し上げます。

1.昨年の回顧

昨年の世界情勢は、ウクライナ情勢、中東情勢に改善が見られず、日米の政局にも大きな変化があり、今後の政治、経済の動向はその緊迫度を増しました。国内経済では、企業業績が改善する一方で、引き続き、人手不足、人件費上昇、円安の進行など、経営を取り巻く環境は依然として予断を許しません。

情報通信業界では、AI、情報セキュリティ関連技術を中心に急速な変革が進行しており、各企業ではDXを推進する上でAIの活用と情報セキュリティ対策が極めて重要な課題となっております。この分野では数年先を見通すことも難しく、激しい変化の時代に突入していることを日々実感しております。

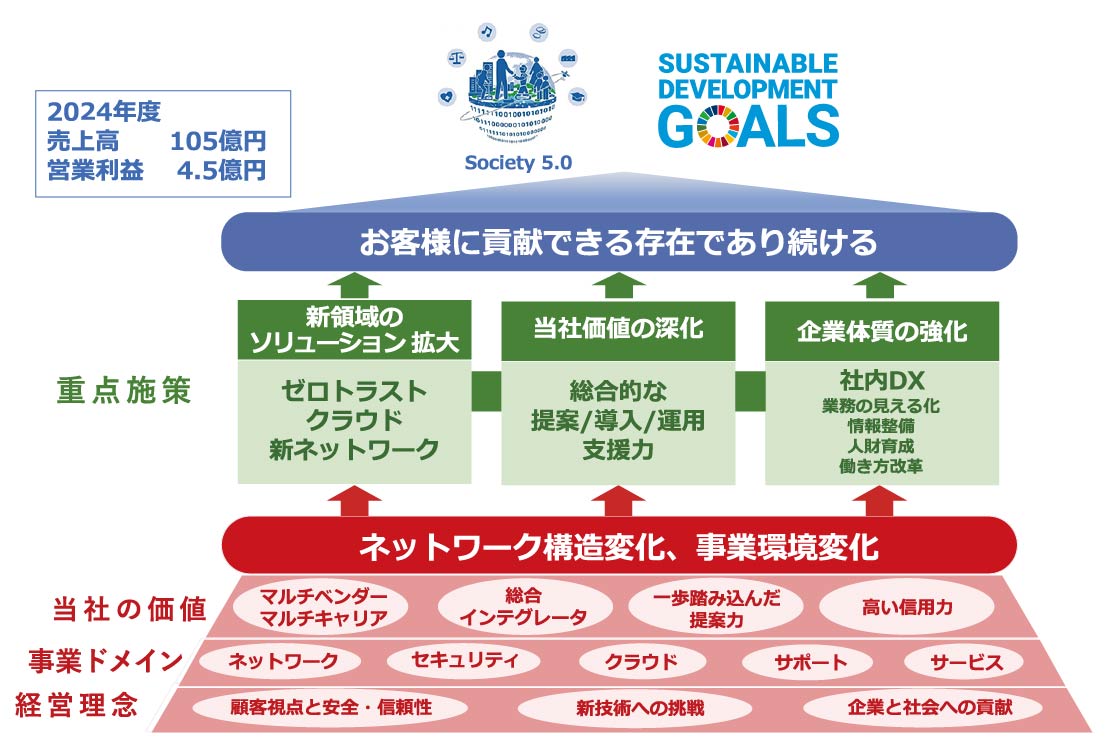

当社は、この大きな変化をなんとかキャッチアップし、お客様の事業に貢献すべく、ネットワーク、特に情報セキュリティ分野に全力で取り組んでまいりました。昨年2024年は当社3カ年中期計画の3年目として以下の重点施策に取り組みました。

また、2023年は当社3カ年中期計画の2年目として以下の重点施策に取り組んでまいりました。

(1)次世代グローバルネットワークの構築

2023年に引き続き、多くのお客様のSASE等による次世代グローバルネットワークを構築しました。また、メールセキュリティのDMARCやID保護等の最新のセキュリティソリューションをご提案・導入させていただきました。さらに新たなソリューションとしてマイクロセグメンテーションをご提案しております。

(2)工場DX、セキュリティ向上への貢献

お客様の製造現場のDX推進としてOTセキュリティに注力し、システム導入、及び30社のお客様へのアンケートによる状況確認や情報交換会を実施しました。

(3)新領域でのサービスレベルの向上

より専門性の高いサービス提供のため、特に情報セキュリティ、クラウドに関する高度技術者の育成に努めました。具体的にはIPA中核人材育成プログラムへの継続派遣、情報処理安全確保支援士、各種クラウド資格取得推進、サイバーセキュリティ演習用の社内ラボ構築を実施しました。

この結果、当上半期の業績は、計画を上回る売上高5,498百万円(前期比+3%)、営業利益175百万円(前期比+3%)と堅調な結果を残すことができました。これもひとえに、お客様ならびにお取引先様のご支援の賜物であり、改めて厚く御礼申し上げます。

2.本年の展望と重点取り組み事項

さて2025年は、現中期計画の最後の仕上げとともに次期3ヵ年中期計画のスタートの年でもあります。過去3年間の取り組みにより当社の事業はゼロトラストネットワークをベースとする情報セキュリティ・クラウド分野へのシフトが大きく進みました。次期中期計画は現中期計画の流れを継承しながらも、スターネットが10年後においても、「お客様に貢献できる存在であり続ける」ための新たなチャレンジステップとなります。その第一歩として本年は以下の重点施策に取り組みます。

(1)お客様のゼロトラストネットワーク構築推進

引き続きお客様の次世代グローバルネットワーク構築を進めるとともに、注力分野としてOTセキュリティ、マイクロセグメンテーションを推進します。さらに新たなソリューションの評価・検証を進め、お客様にご提案します。

(2)課題解決に貢献できる新たなサービスの提供

これまでのサービスレベルを一段上げ、より価値の高い支援サービスを提供します。まず、高度技術者による専門性の高い情報セキュリティ・クラウド支援サービス。次に、上流の課題整理から参画し、お客様と共にあるべき姿の策定を実施するサービス。そして、導入後も最適運用のための改善支援を積極的に行うカスタマーサクセスサービスの提供を目指します。

(3)DX推進による生産性と品質の向上

今後の成長を支える基盤となる生産性と品質を継続的に向上させるための取り組みを加速させます。特に本年は営業システムの刷新、生成AI活用による問い合わせ業務の効率化、ペーパレス化の実現を目指します。

本年の干支は乙巳(きのとみ)となります。乙巳は芽吹き花開く勢いのある初夏の草花を表すとのことで、その名の通り、皆さまの企業が大きく成長していく年になることを祈念するとともに、お客様の事業に貢献し、お客様に必要とされる存在として共に成長を遂げるため、社員一丸となって努力してまいります。

最後になりますが、皆様とご家族の健康とご多幸を心よりお祈り申し上げます。引き続き、ご支援とご指導を賜りますよう、心からお願い申し上げます。

技術連絡会開催

第78回 技術連絡会

11月15日(金) 大阪会場、ZOOM-Webinar(ハイブリッドで開催)

11月19日(火) 東京会場

出席者:会場合計 44社 89名、Webinar 48社 72名

<講演内容>

「IOWNの最新動向:世界に向けた挑戦」

株式会社情報通信総合研究所様

NTTは2019年に「IOWN構想」を発表しました。これは、「光の技術を軸とした次世代情報通信基盤」を基にした取り組みで、ネットワークのみならず、コンピューティングのイノベーションの実現を目指すものです。発表から5年、NTTの戦略的な取り組みの多くがIOWN構想を反映したものになっているだけでなく、国際団体「IOWN Global Forum」には、競合するKDDIや大手クラウド事業者も含めた日本、世界の有力各社が参加しており、日本発の国際標準化の取り組みとしても注目されます。このIOWNについて、概要、NTTの戦略、競合の動向などを見つつ、将来に向けた展望に関してご講演いただきました。

「CATOを利用したグローバル含む全社ネットワーク・セキュリティー」

ミカサ商事株式会社様

CATOを利用したグローバル含む全社ネットワーク・セキュリティー について、その狙いや効果、今後の計画についてご講演いただきました。

ゼロトラストを強化する「マイクロセグメンテーション」

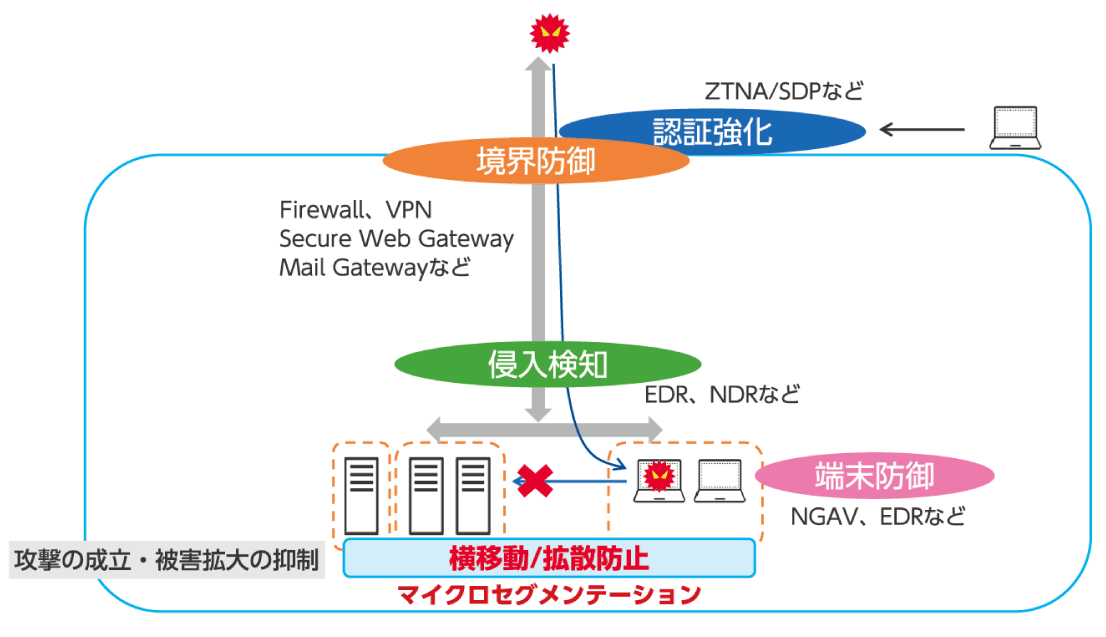

●マイクロセグメンテーションが求められる背景

国内においてもランサムウェア攻撃による被害事例は相次いでおり対策の強化が急務です。脆弱性を衝いたゼロデイ攻撃や標的型メールなどによる認証情報の漏洩など、境界防御や侵入検知、認証強化等の対策を厳格に行っていても、マルウェアの侵入を完全に防ぐことが難しくなっています。

マルウェアが一度社内に入ってしまうと、社内での通信制限は厳格でない場合が多く、マルウェアが拡散し被害の拡大につながっています。そうなると、影響範囲の特定や被害の封じ込めが困難な状況となります。そこで万が一マルウェアの侵入を許してしまった場合に備え、あらかじめ拡散することを想定した「横移動しにくいネットワーク」づくりの必要性が高まっています。

| IPA10大脅威2024「組織」向け | 選出履歴 | |

|---|---|---|

| 1 | ランサムウェアによる被害 | 9年連続9回目 |

| 2 | サプライチェーンの弱点を悪用した攻撃 | 6年連続6回目 |

| 3 | 内部不正による情報漏えい等の被害 | 9年連続9回目 |

| 4 | 標準型攻撃による機密情報の搾取 | 9年連続9回目 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 3年連続3回目 |

| 6 | 不注意による情報漏えい等の被害 | 6年連続7回目 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 | 4年連続7回目 |

| 8 | ビジネスメール詐欺による金銭被害 | 7年連続7回目 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 4年連続4回目 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) | 2年連続4回目 |

●マイクロセグメンテーションとは

マイクロセグメンテーションとは、保護対象をより細かくグループ化し、通信できる範囲を限定することでセキュリティを高める手法です。特に、組織内に侵入したマルウェアの拡散を防ぐために、ラテラルムーブメント(横移動)の制限に効果があります。

通信できる範囲を限定することで、「データセンタ/IaaS内部」・「エンドポイント間」などでの脅威の拡散を防止します。

また、マイクロセグメンテーションはゼロトラストの主要原則の一つであり、国内外の法令やガイドラインにおいても、ゼロトラストモデルに従ったネットワークのセグメント化(マイクロセグメンテーション)が求められるようになってきています。

●マイクロセグメンテーションを実現するソリューション

マイクロセグメンテーションソリューションは、主にエージェントをサーバやエンドポイント等の各保護対象に導入し、それらを一元的なポリシーにより制御します。

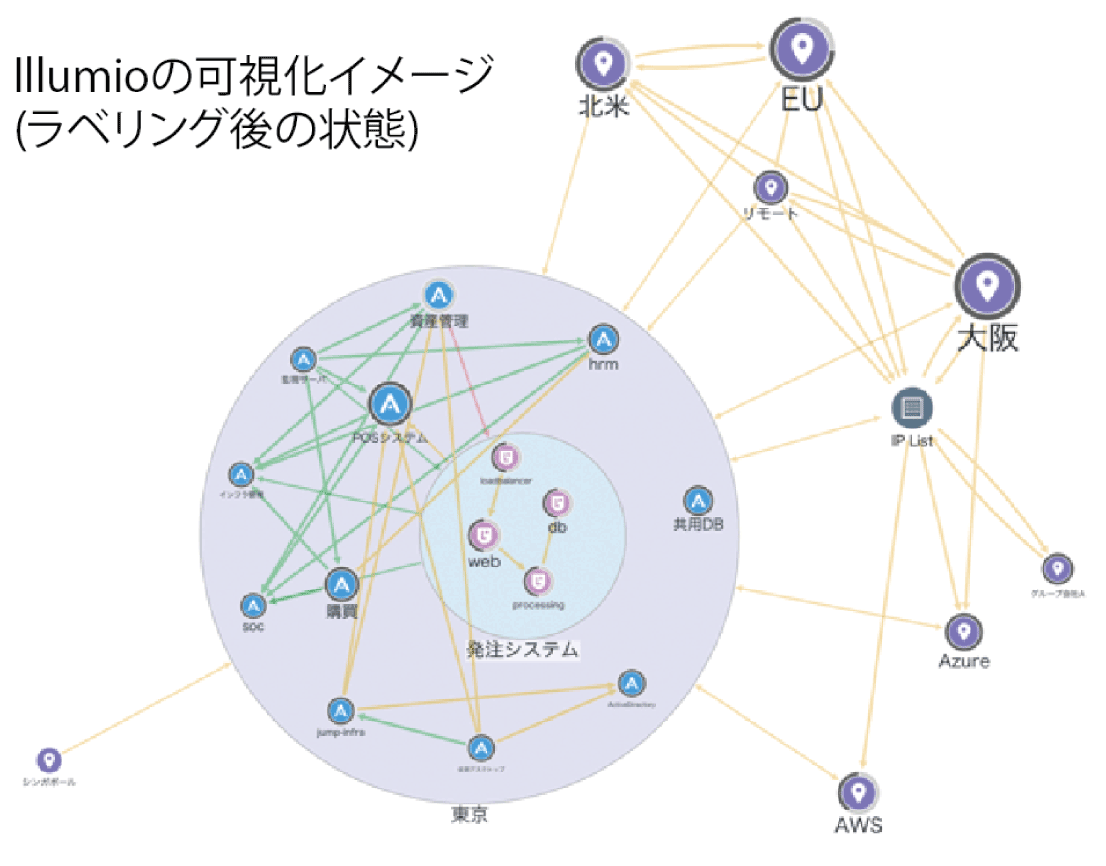

「可視化」「ラベリング」「制御」の機能があり、様々なOSに対応し、オンプレミスとクラウドのハイブリッド環境においてもネットワーク環境に依存することなく、制御が可能です。

可視化

各アプリケーションがどのように通信しているのかを可視化できます。API連携によりAWS/Azure等のクラウドとはエージェントレスで通信を可視化できます。

ラベリング

可視化された各保護対象を「役割」「環境」「アプリケーション」など様々な単位でラベリングできます。AIによる自動的なラベリングが可能なソリューションもあります。

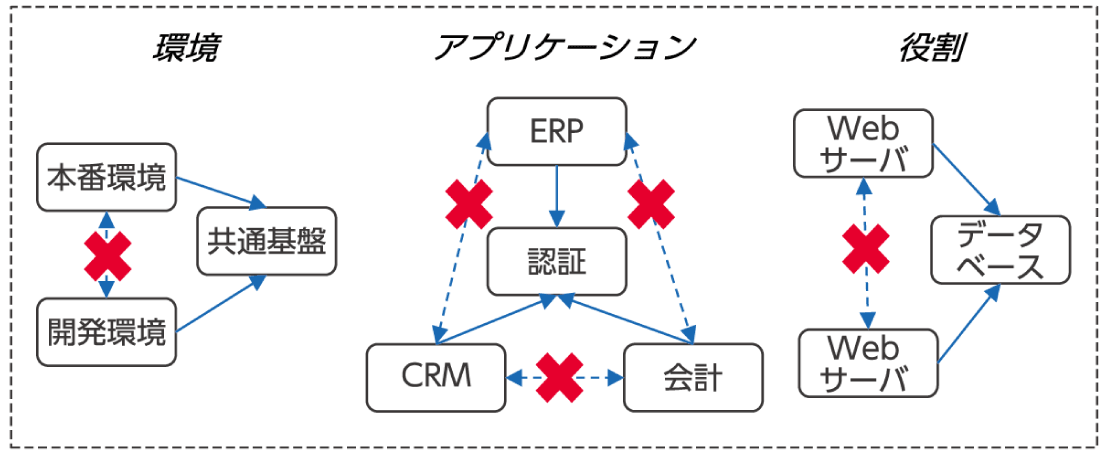

制御

ラベリングでグループ化された単位でアクセス制御します。

制御例)

- 開発環境は本番環境と通信させない

- 各システムは認証システムへ通信させるが各システム間は通信させない

- WEBサーバはデータベース通信させるが各WEBサーバ間は通信させない

マイクロセグメンテーションソリューションの導入により、以下の効果が期待できます。

①インシデント発生時のラテラルムーブメントの抑止、被害範囲の局所化

②サーバ間通信フローの可視化による必要通信の把握および通信制御

③アプリケーション単位のグループ化による一貫したポリシー運用

当社ではお客様環境のゼロトラストの推進、さらには総合的なサイバーセキュリティ強化対策として、マイクロセグメンテーションについてもご提案、PoC、導入支援を行わせて頂きます。

OTセキュリティ対策の取り組み

2022年初夏号にてOT(Operational Technology)セキュリティの勘所を掲載しましたが、OTセキュリティの対策は、産業用のシステムや機器がサイバー攻撃や不正アクセスの標的になっている現代の環境において非常に重要です。当社では、OTセキュリティに対するニーズの増加により、アセスメントをはじめOTセキュリティ対策のご提供を進めております。

2024年4月からプロジェクトチームを発足させて、導入実績の整理と共有、ソリューションの調査、協業ベンダーの選定、ヒアリングシートの作成等を行なってきました。経済産業省の定める[サイバー・フィジカル対策ガイドライン]にて35項目のチェックリストが公開されておりますが、主要9項目を抽出してヒアリングシートを作成して各社にヒアリング調査をさせて頂きました。その結果、大多数でOT/ITネットワークの接続があり、情報システム部門が関与されている一方で、OTセキュリティガイドライン/基本方針整備やOT資産管理/ネットワーク構成図書の管理、FSIRT(Factory SIRT)体制が未整備で課題を持たれていることが分かりました。また、OT/ITネットワーク間の通信フロー及びOT/INTERNET間のリモートアクセスで通信フローがあるもののセキュリティ未対応であり、OT/ITネットワーク分離されていない、OTシステムのOS脆弱性対応、OTセキュリティ教育/勉強会/啓蒙活動等において、多くの現状課題を持たれていることが分かりました。

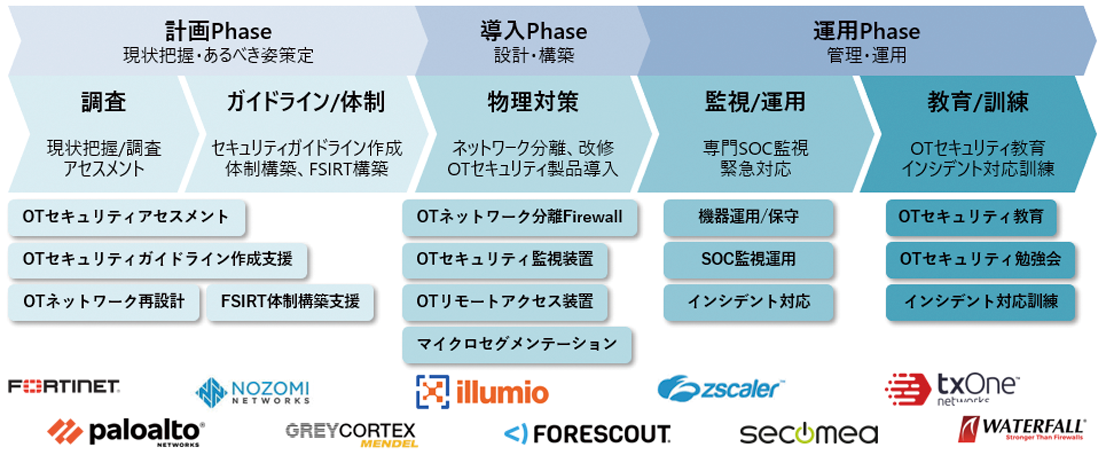

経済産業省のガイドラインでは、3つのSTEPを定義しております。そちらを当社として5つのPhaseに細分化し、Phase毎に提供可能なサービスを以下に記載します。

■スターネットがご提供可能なサービス

当社ではアセスメントから物理対策、監視/運用、教育/訓練まで一気通貫のご提供が可能です。計画Phaseで実施したアセスメント結果を導入Phaseで設計構築内容に反映します。運用Phaseで判明した新たな課題を計画Phaseに戻してPDCAサイクルを回すお手伝いをさせて頂きます。

■OTセキュリティの検討ポイント(導入事例)

-

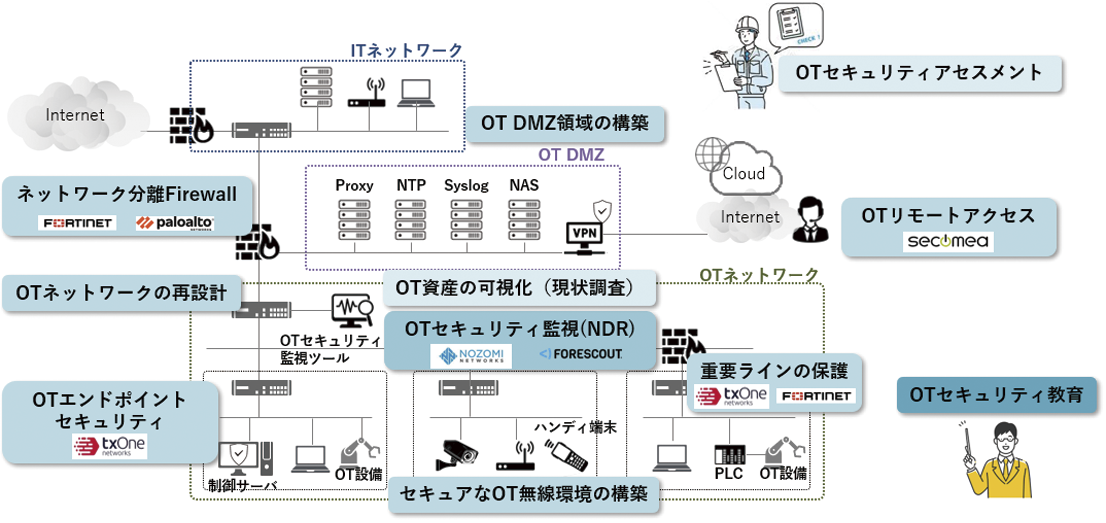

OTネットワークアセスメント

L3SW/L2SWに、PCAP(packet capture)取得ツールを設置して通信パケットを取得、2種類のパケット分析ツールを用いて、OT資産の可視化、レガシーOSの報告、既存資産台帳との突合差異報告等を実施。他にもお客様のニーズに合わせて各プランを準備しております。 -

OT/ITネットワーク分離Firewall

分離Firewall導入に伴い、ポリシー運用ルールを定め、適切なポリシーの運用維持及びセキュリティ監視を実施。 -

OTセキュリティ監視(NDR)

OT-NDR製品の導入。NDR製品だけ無く、分離Firewallも対象に24H365DのSOC監視体制を構築。月次報告会を実施し、課題管理、対策案提示等を実施。 - OTリモートアクセス環境構築

-

OTセキュリティ教育

当社は、協業パートナーとのマルチベンダー提供体制を整えております。OTセキュリティ対策には、既存ネットワーク環境を把握し、適切なネットワーク設計を行う必要があります。これまでのネットワーク構築のノウハウを活かしつつ、OTの知見については各協業パートナーを活用することでお客様に最適なご提案を致します。