ゼロトラストとは

新型コロナ感染対策により急速に進んだテレワークにより、企業のネットワークと情報セキュリティの姿が大きく変わろうとしています。その中心となるのがゼロトラストです。

ゼロトラストとは、Forrester Research社が2010年に提唱した考え方で、「社内は安全である」という前提で境界を守るセキュリティ対策ではなく、「全て信頼できない(ゼロトラスト)ことを前提として、全てのユーザとデバイスの検査やログの取得を行う」という情報セキュリティ概念です。この概念に基づく防御システムをゼロトラストモデル、または、ゼロトラストネットワークといいます。

増大する脅威と境界型モデルによる防御の限界

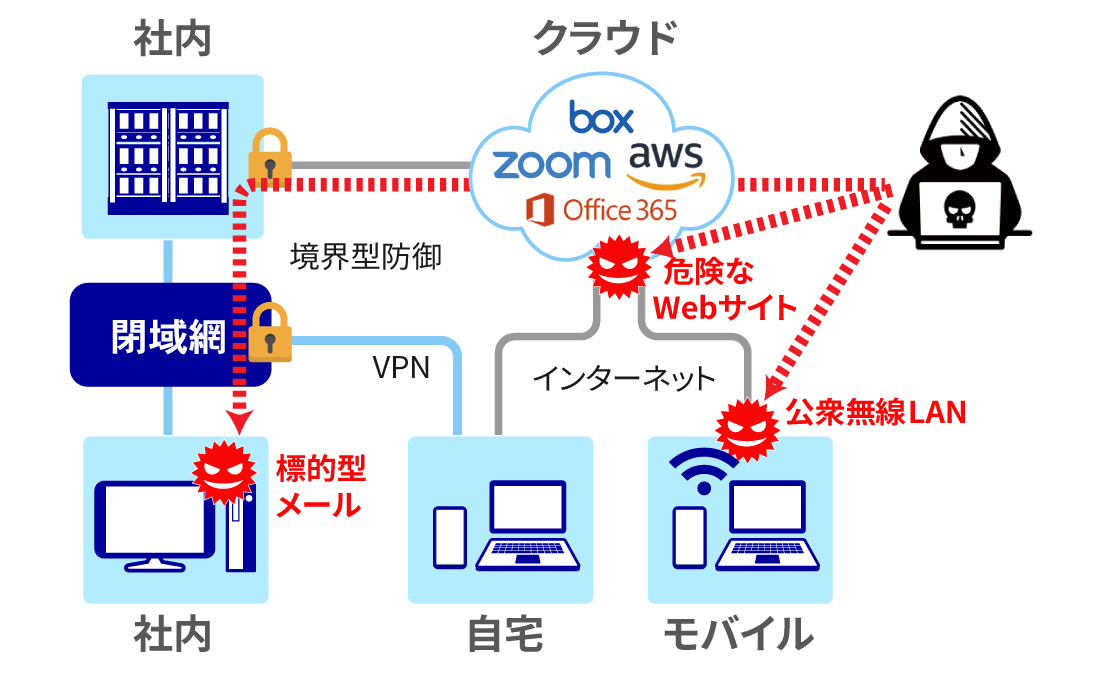

これまでの境界型モデルと呼ばれる情報セキュリティ対策は、ネットワークを安全な社内と危険な社外とに分け、その境界にファイヤウォールなどのセキュリティ機器を設置するもので、現在ほとんどの企業が採用しています。境界型モデルの弱点のひとつは、ひとたびウイルスが侵入すると内部からのサイバー攻撃に弱いことです。また、社外でのクラウド利用など、境界を通らない通信は防御できません。

ゼロトラストモデルとその構成要素

ゼロトラストモデルでは、デバイスが社内にあっても社外にあっても、また、情報資産が社内にあってもクラウドにあっても、すべての通信をエンドポイントとクラウドで防御します。

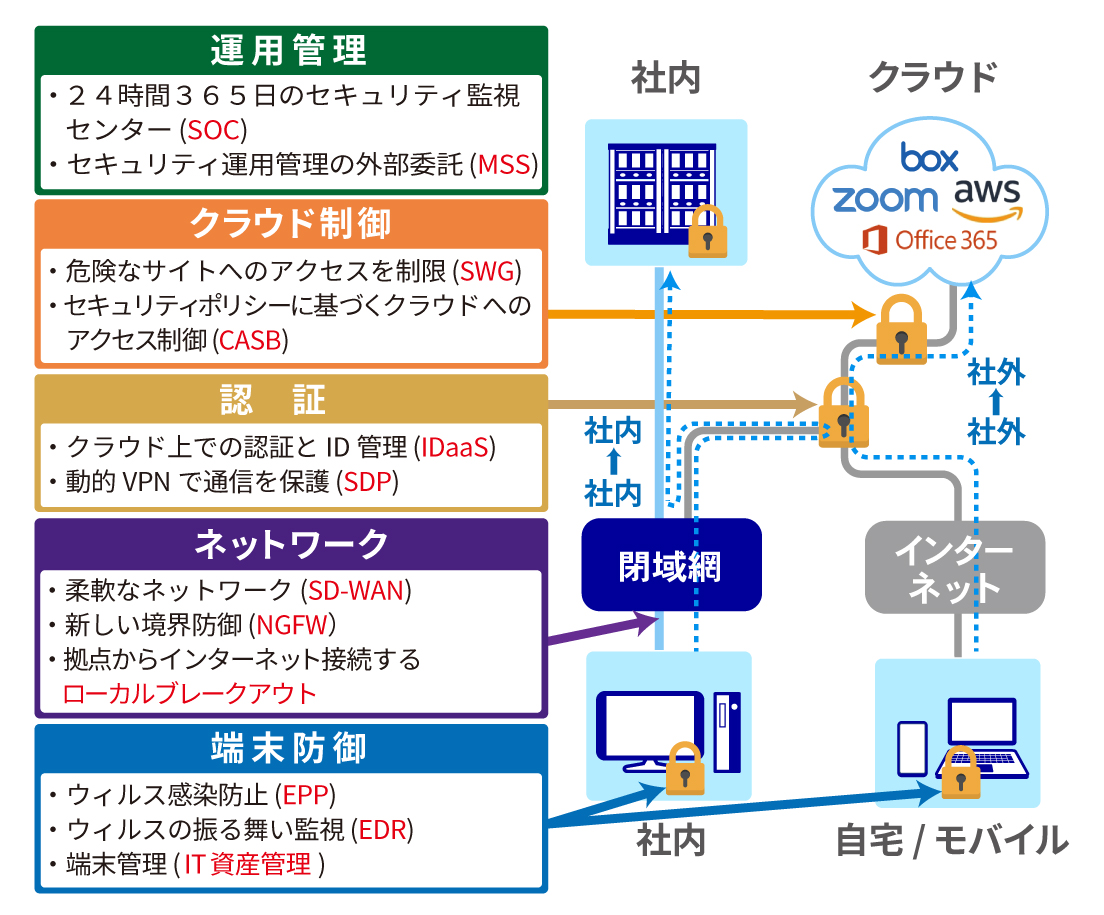

ゼロトラストモデルの防御は、端末防御、ネットワーク、認証、クラウド制御、運用管理という5つの要素により実現されます。それぞれについて、さまざまな製品やサービスが存在し、目的に合ったものを適切に組み合わせる必要があります。

ゼロトラストモデルの構成要素

SOC: Security Operation Center

MSS: Managed Security Services

SWG: Secure Web Gateway

CASB: Cloud Access Security Broker

IDaaS: Identity as a Service

SDP: Software Defined Perimeter

SD-WAN: Software Defined WAN

NGFW: Next Generation Fire Wall

EPP: Endpoint Protection Platform

EDR: Endpoint Detection and Response

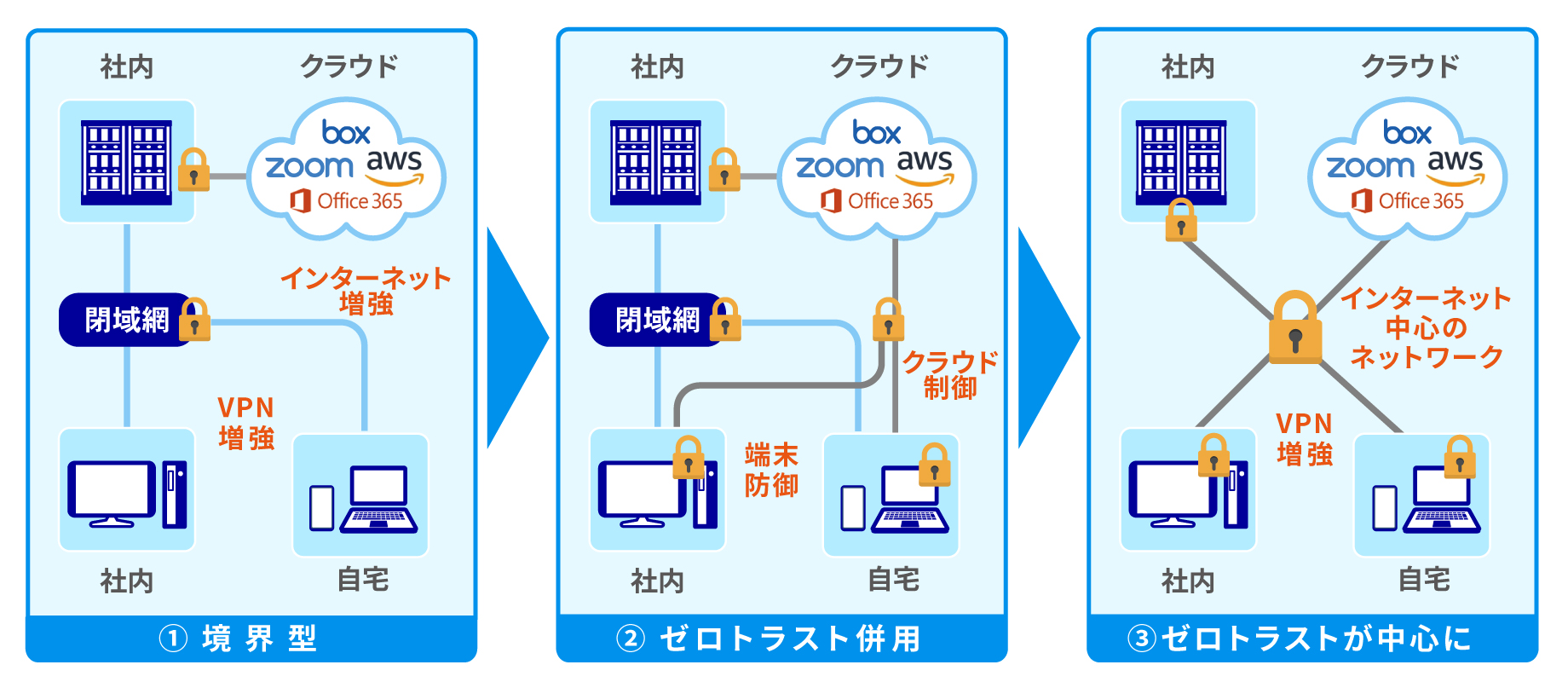

ゼロトラストモデルへの段階移行

クラウド利用の普及、働き方改革によるテレワークの推進、及び標的型攻撃などサイバー攻撃の高度化によりゼロトラストモデルへの関心は高まっていましたが、コロナ禍でこの流れが一気に加速しました。

ただし、ゼロトラストモデルに直ちに移行できるわけではありません。多くの企業は急増するテレワークに対応するため、まず、境界型モデルのままリモートアクセス環境の整備・増強を行いました。その際、Web会議などによるトラフィック増や自宅からのインターネット利用への防御が課題となりました。…①

次の段階では、トラフィック増へ対応するため、自宅や社内各拠点から直接クラウドサービスにアクセスできるようにします。このとき、クラウドへの通信をゼロトラストモデルのクラウド制御で防御します。

また、マルウェアなどがウイルス感染対策(EPP)をすり抜けた場合でも、P Cの振る舞いやログからその不審な挙動や痕跡を検知するEDRで端末防御を強化します。ログ解析や監視は外部のSOCサービスを利用できます。…②

さらに進むと、自宅から社内への接続をVPNによるリモートアクセスからクラウド制御によるインターネット接続に切り替えます。これにより、リモートアクセス機器が不要になり、機器の脆弱性対応や負荷管理などの運用も不要になります。

最終的には、拠点間を結ぶ企業内の閉域網もインターネットが多く使われるようになります。すべてのデバイスがその場所によらずクラウドで統一的に防御されて社内のサーバやクラウドサービスにアクセスするゼロトラストモデルになるのです。このように、ゼロトラストは情報セキュリティだけなく企業のネットワークを変貌させる可能性があります。…③

当社はマルチベンダー・マルチキャリアの情報セキュリティ及びネットワークインテグレータとして、そして、お客様のネットワークを十分理解しているパートナーとして、ゼロトラストモデルを構成するさまざまな製品・サービスの中からお客様毎に最適なソリューションを提供してまいります。