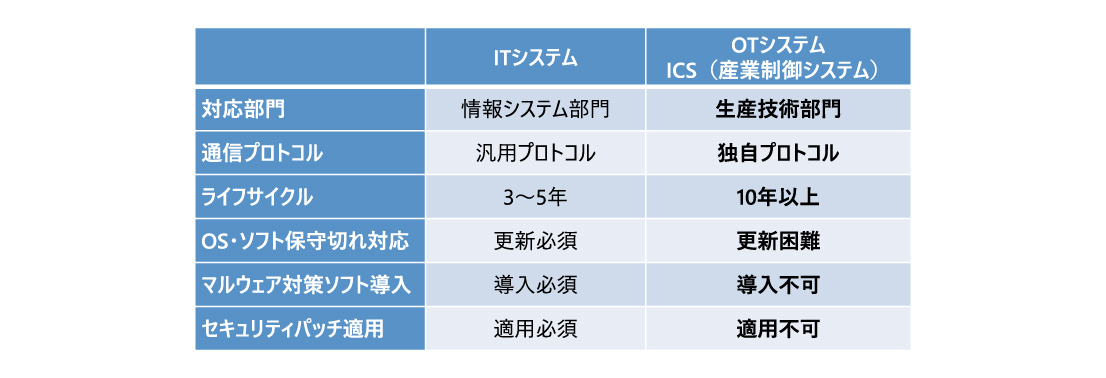

近年、企業のITシステム以外でも工場設備や重要インフラ(ICS:産業制御システム他)等のOT環境にある脆弱性を狙ったサイバー攻撃の被害事例が増えています。背景の一因として、IoTを活用した制御システムのデジタル化(オープン化、データ連携・利活用)によるDX推進により、OT環境もITネットワークに接続されるようになったことも考えられます。従来、工場で利用するICSでは、下表の通りITシステムとは異なり長期運用・安定稼働が重要視され、また設備独自のOSや通信プロトコルを使用しているため、ITシステムとは分離して運用してきた経緯があります。

しかし、サイバー攻撃自体が巧妙化・高度化され、従来のように環境の分離(閉域利用)や、オフライン化だけの対応では十分ではなくなってきている状況です。

近年のサイバー攻撃に対応するには、OT環境/OTシステムに対しても、ITシステムを含めた総合的なセキュリティ対策が必要になってきています。

OT環境における対策に関しては、経済産業省他により各業界団体向けにセキュリティ対策を実現するためのガイドラインが策定されています。このガイドラインでは、従来のIT環境における対応だけではなく、工場の電源設備等、物理構成も含めた対策を推奨しており、この結果、企業内での組織体制作りも従来のCSIRTだけでなく、OT環境専門の“FSIRT(Factory SIRT)”の構築や部門横断型での体制作りが推奨されています。

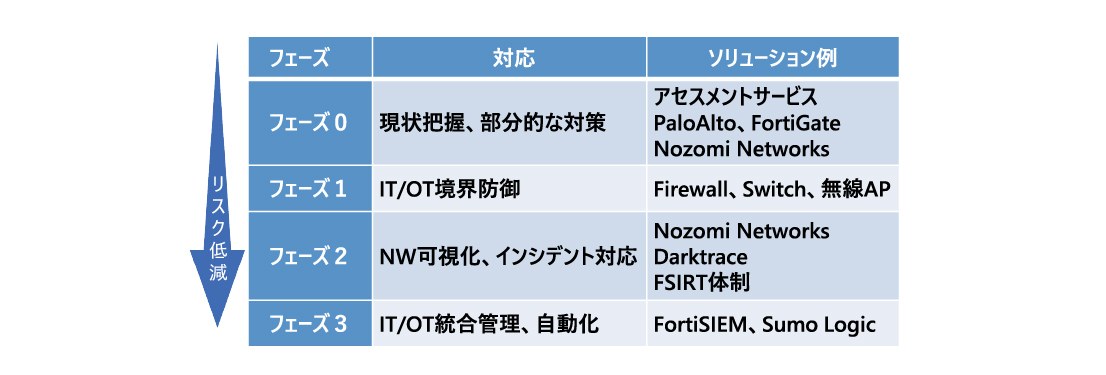

このうちシステム構成面でのセキュリティ対策として、IT/OTの境界防御に加え、

① 現状分析:保護対象資産の整理、重要度設定

② 可視化:機器管理、アラート検知、ログ取得

③ IT/OT統合化:相関分析、監視体制の一元化

なども追加して、各フェーズを順次行っていくアプローチが推奨されており、当社でも具体的な対応方法や、実現可能な製品・サービスに関して、情報の収集、整理を開始しています。特に、最新のソリューションでは、OT環境特有のOSや通信プロトコルにも対応しているものが多く、組織・体制面からもIT環境と組み合わせて一元的に管理することが主流になってきています。

フェーズ2でOT環境を可視化することで、製造現場の機器の管理ならびにセキュリティリスクの把握を容易にします。また、インシデントの発生を即座に把握可能とし、被害の拡大を防ぎます。ログから侵入経路を確認することで、セキュリティ対策強化の指針にもなります。

続くフェーズ3で組織内のIT/OT環境のネットワーク監視を一元化します。事故発生時の対応時間の短縮、ログの相関分析による異常の早期発見、及び、事故発生の未然防止などセキュリティ体制の強化に繋がります。

近い将来、IoTデバイス他、あらゆるものがネットワークに接続される時代となり、「ITネットワーク」「OTネットワーク」という分類なく、企業の“デジタルインフラ”全体の安全性を確保することが事業継続性の維持に直結する取り組みになると予想され、昨今はこの役割をIT部門やセキュリティ部門に集約するという流れが起こっています。当社では、これまでのITネットワークのインフラ運用における知見、ノウハウを活用し、OTネットワークも含めた“デジタルインフラ”全般のセキュリティ強化策のあるべき姿をご提案致します。